Nmap es una herramienta de exploracion de red y escaner de seguridad.

Nmap ha sido diseñado para permitir a administradores de sistemas y gente curiosa en general el

escaneo de grandes redes para determinar que servidores se encuentran activos y que servicios ofrecen. Nmap es compatible con un gran numero de tecnicas de escaneo como: UDP, TCP connect,TCP SYN (half open), ftp proxy (bounce attack), Reverseident, ICMP (ping sweep), FIN, ACK sweep, Xmas Tree, SYNsweep, and Null scan. Es de código abierto.

Nmap proporciona tambien caracteristicas avanzadas como la deteccion remota del sistema operativo por medio de huellas TCP/IP , escaneo tipo stealth (oculto), retraso dinamico y calculos de retransmision, escaneo paralelo, deteccion de servidores inactivos pormedio de pings paralelos, escaneo con señuelos, deteccion de filtrado de puertos, escaneo por fragmentacion y especificacion flexible de destino y puerto. Se han hecho grandes esfuerzos encaminados a proporcionar un rendimiento decente para usuarios normales (no root). Por desgracia, muchos de los interfaces criticos del kernel (tales como los raw sockets) requieren privilegios de root. Deberia ejecutarse nmap como root siempre que sea posible.

Instalar Nmap en Linux

# apt-get install nmap

Uso de nmap

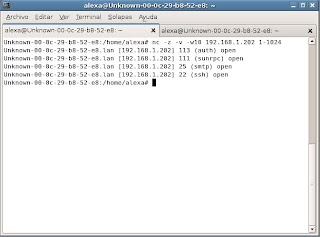

nmap [Tipo de Scan] [Opciones] victima(s) o red_victima

Opciones de Nmap

-h Muestar la ayuda.

-sP ping "scan". Este es utilizado solo para saber si determinado(s) host(s) están en ese momento vivos o conectados, normalmente esto lo realiza nmap enviado paquetes a el puerto 80 de un host pero si este tiene un filtrado de ese puerto podrás ser detectado de todas formas.

-sU Es un Scan de Puertos abiertos con protocolo UDP, solo root puede ajecutarlo.

-sS Ping oculto, entrega solo la respuesta final para dejar menos rejistros.

-b ftp "bounce attack" utlizado para ver si se puede utilizar un host para pasar una conexión ftp a través de el y no hacer el ftp a otro host desde tu maquina directamente.

-f Utiliza pequeños paquetes fragmentados para el SYN , Xmas , FIN o barrido nulo.

-P0 No hace "ping" al host en cuestion , necesario para el scan o "barrido" a

www.microsoft.com y otros con sistemas de deteccion de ataques sensibles asi como los .gov .mil etc.

-PT Utiliza el Ping de tcp para determinar si un host esta conectado para el caso de -sT y -sP esta opcion aunque no es suministrada va implicita en el metodo.

-PT21 Utiliza el Ping tcp para hacer prueba de coneccion a el puerto 21 o a cualquier otro especificado despues del -PT ejm: -PT110 .

-PI Utiliza paquetes icmp para determinar que hosts estan conectados y es especial si deseas hacer un scan a travez de un firewall.

-PB Hace la misma funcion que el barrido (scan) TCP y ICMP, se le puede especificar un puerto destino despues de la "B".

-PS Utiliza el TCP SYN sweep en lugar de el valor por defecto que es el ack sweep utilizado en el Ping TCP.

-O Utiliza el TCP/IP "fingerprinting" para determinar que Sistema operativo esta corriendo un host remoto.

-p o puertos: ejm: '-p 23' solo intenta hacer conexión con el(los) host(s) en el puerto especificado para extraer de allí la información necesaria para la operación de scan. Otros

-p o puertos: ejm: '-p 23' solo intenta hacer conexión con el(los) host(s) en el puerto especificado para extraer de allí la información necesaria para la operación de scan. Otros

ejemplos '-p 20-100,31330-' hace un barrido entre los puertos 20-30 y entre 31330-65535. por defecto el barrido es entre los puertos 1 y el 1024 mas los que parezcan en el /etc/services.

-F Barrido Rapido a "Fast Scan" solo examina los puertos que estan en el /etc/services.

-I Toma informacion de quien es el dueño del proceso que se esta ejecutando pero solo se puede ejecutar con el -sT por lo cual deja una traza enorme en el log de la victima por ello debe evitar

utilizar esta opcion.

-n no hace converciones DNS para hacer el -sP mas rapido.

-R Intenta Convertir utilizando DNS (o sea del ip te muestra el hostname ejm: le das 127.0.0.1 y te muestra que es localhost.localdomain).

-o guarda el mismo resultado mostrado por pantalla en un archivo en formato entendible para los humanos.

-m lo mismo que lo anterior pero la salida es en un formato de maquina.

-i Lee las IPs de las victimas desde un archivo.

-g Indica que puerto local se utilizara para enviar los paquetes para el scan.

-S Si quieres especificar una IP para que sea la fuente del scan, ideal para hacer "Scan Spoofing" o encubrir tu scan.

-v Verbose. Muestra mas Informacion.

-V Imprime la version de nmap y sale.

-e . Enviar los paquetes atravez de esta interface en tu host pueder ser eth0,ppp0,ppp1 etc.

Nota: si no se le suminstra ningun tipo de scan se asume por defecto sT.

Para mas informacion sobre el uso de Nmap visita estos sitios:

--Manual Nmap

--Manual de Nmap

--Nmap a Fondo

Netcat es una utilidad imprescindible para todo profesional de la seguridad. Es denominada la navaja suiza de la seguridad de red" porque sirve para innumerables cosas. Permite a través de intérprete de comandos y con una sintaxis muy sencilla abrir puertos TCP/UDP en un host (quedando netcat a la escucha), asociar una shell a un puerto en concreto (para conectarse por ejemplo a MS-DOS o al intérprete bash de Linux remotamente) y forzar conexiones UDP/TCP (útil por ejemplo para realizar rastreos de puertos o realizar transferencias de archivos bit a bit entre dos equipos).

Netcat es una utilidad imprescindible para todo profesional de la seguridad. Es denominada la navaja suiza de la seguridad de red" porque sirve para innumerables cosas. Permite a través de intérprete de comandos y con una sintaxis muy sencilla abrir puertos TCP/UDP en un host (quedando netcat a la escucha), asociar una shell a un puerto en concreto (para conectarse por ejemplo a MS-DOS o al intérprete bash de Linux remotamente) y forzar conexiones UDP/TCP (útil por ejemplo para realizar rastreos de puertos o realizar transferencias de archivos bit a bit entre dos equipos).