Las formas de ataque descubiertas, la disponibilidad y distribucion de herramientas de ataques informaticos , asi como fallas en los programas de computadoras han provocado que las redes resulten cada vez mas vulnerables (expuestas).

Internet Protocol Security (IPsec): Es un conjunto de protocolos cuya funcion es asegurar las comunidades sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un conjuto de datos. IPsec tambien incluye protocolos para el establecimiento de claves de cifrado.

IPsec esta implementado por un conjunto de protocolos criptograficos para asegurar el flujo de paquetes, garantizar la autenticacion mutua y establecer parametros criptograficos.

Tambien cuenta con un conjunto servicios:

-->Autenticacion mutua: IPsec permite el intercambio y la comprobación de identidades sin exponer la información a la interpretación de un atacante. La comprobación mutua (autenticación) se utiliza para establecer la confianza entre los sistemas que se comunican. Sólo los sistemas de confianza se pueden comunicar entre sí. Los usuarios no tienen que estar en el mismo dominio para comunicar con la protección de IPSec. Pueden estar en cualquier dominio de confianza de la empresa. La comunicación se cifra, lo que dificulta la identificación e interpretación de la información.

-->Anti-reply: Asegura que el mensaje transmitido nose puede replicar por que dicho mensaje contiene un numero en secuencia (Secuense number) el cual nose puede repetir.

-->Confidencialidad: Es la propiedad de un documento o mensaje que únicamente está autorizado para ser leído o entendido por algunas personas o entidades. Un documento o mensaje es confidencial si éste sólo está autorizado a ser leído o entendido por un destinatario designado.

-->Integridad: Asegura que los datos trasmitidos no seran modificados por terceras personas.

-->Control de acceso: Se prodran aplicar reglas de seguridad que definen el nivel de seguridad deseado, para acceder alguna informacion.

El conjunto de protocolos de seguridad IP (IPsec) del IETF, provee seguridad para el trafico IP en la capa de red.

Funciona en dos modos:

Modo Transporte: proporcionar seguridad de (extremo a extremo) del tráfico de paquetes, en el que los ordenadores de los extremos finales realizan el procesado de seguridad. Sólo la carga útil (los datos que se transfieren) del paquete IP es cifrada y/o autenticada. El enrutamiento permanece intacto, ya que no se modifica ni se cifra la cabecera IP; sin embargo, cuando se utiliza la cabecera de autenticación (AH), las direcciones IP no pueden ser, ya que eso invalidaría el hash. Las capas de transporte y aplicación están siempre aseguradas por un hash, de forma que no pueden ser modificadas de ninguna manera (por ejemplo traduciendo los números de puerto TCP y UDP).

Modo Tunel: Todo el paquete IP (datos más cabeceras del mensaje) es cifrado y/o autenticado. Debe ser entonces encapsulado en un nuevo paquete IP para que funcione el enrutamiento. El modo túnel se utiliza para comunicaciones red a red (puerta a puerta, gateway a gateway) en el que la seguridad del tráfico de paquetes es proporcionada a varias máquinas (incluso a toda la red de área local) por un único nodo.

Trabaja con los protocolos

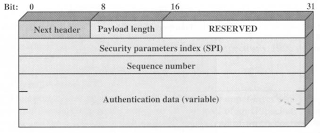

Autenticacion de Cabecera (AH- Autentication Header): Permite que las partes que se comunican mediante IP verifiquen que los datos no se hallan modificado durante la transmision, y que proceden de la fuente original de la informacion. El AH proporciona integridad de datos sin conexion, la autenticacion de los datos , y brinda proteccion contra ataques de repeticion. El AH añade un bloque de codigo al paquete de datos que es el resultado de una funcion de "troceo" (trash) aplicada a todo el paquete. Hay 2 campos importantes en el encabezamiento AH:

*El indice de parametros de seguridad (SPI) especifica el dispositivo receptor, que grupo de protocolos de seguridad esta usando el emisor.

*El numero de secuencia se usa para impedir ataques de repeticion, al impedir el procesamiento multiple de un paquete.

Encapsulamiento de seguridad en la carga de datos (ESP): Encripta la informacion para evitar que sea monitoreada por una entidad que no sea digna de confianza. Esta tambien puede usarse para autenticacion. Los esquemas de encripcion ESP mas usados son los siguientes:

-Date Encryption Standard (DES): Usa encriptacion de 56 bits.

-Triple DES (3DES): Usa una encriptacion de 168 bits pasando los datos a traves del algoritmo DES tres veces.

Diferencias entre AH y ESP

*La autenticacion AH y ESP se diferencian en que ESP no protege el encabezamiento IP que precede al encabezamiento ESP.

*La autenticacion ESP puede usarse en vez de la AH para reducir el procesamiento de paquetes, y ejecuta una operacion de "transformacion " en vez de dos pasos. Tambien impide los ataques de repeticion siguiendo el numero de la secuencia de forma muy parecida a la del AH, pero esto comprometeria la validez del encabezamiento. Hay dos tipos de modo tunel y ambos la informacion del encabezado original IP esta encriptada; la desventaja es que no opera a traves del NAT (traduccion de direccion de red). En el modo transporte, el encabezado IP original no esta encriptado y puede funcionar a traves del NAT.

Intercambio de llaves de Internet (IKE): ES una combinacion de "ISAKMP" y de "Oakley". El Internet Security Association and Key Management Protocol (ISAKMP) proporciona el marco para la autenticacion y el intercambio de claves. Utiliza Diffie-Hellman que permite el intercambio secreto de claves entre dos partes que no han tenido contacto previo, utilizando un canal inseguro, y de manera anónima (no autenticada).

Intercambio manual de claves

El intercambio manual es la forma mas facil de gestion de claves para un numero pequeño de sitios. Ambos extremos de la comunicacion IPSec deben configurarse manualmente con las claves correspondientes.

Desventajas de una codificación manual:

-Es necesaria la intervencion manual para actualizar o cambiar las claves.

-Como el cambio manual de claves es por lo general poco frecuente, el atacante tiene mas tiempo para descifrarlas y descodificar datos.

-Hay una probabilidad de error en la configuración, dado que la misma clave debe configurarse en los dos extremos distintos del túnel IPSec.

-Si la persona con acceso a las claves se va, o deja de merecer confianza, es necesario efectuar cambios extensos de configuración.

-Las claves de la configuración deben protegerse de alguna manera contra ataques externos.

PAQUETE DE DATOS CON ESP

PAQUETE DE DATOS CON ESP

No hay comentarios:

Publicar un comentario